現在、GMOペパボではセキュリティ対策室で働く仲間の採用を積極的に行っています。

今回は、募集中の シニアセキュリティエンジニア(Web Security) と、 セキュリティ企画担当(マネージャー候補) の2つの求人についての詳しい仕事内容や、セキュリティ対策室の様子や課題、今後のビジョンについてお話しを聞くべく室長の tamon にインタビューをしました。

自己紹介

熊野 多聞(くまの たもん)

あだ名:tamon

Twitter: @mod_osho

セキュリティ対策室 室長。最近ハマっていることは、コーヒー豆の焙煎とハンドドリップ、ロードバイクのFTP/PWR向上

募集の背景と実際の業務について

ー今回セキュリティ対策室で、採用を始めた背景を教えてください。

tamon:

まず2018年にセキュリティ対策室を設立し、これまでの約2年間は既存のセキュリティで問題がある箇所の穴埋めをしていました。その地ならしが済んだというところで、さらにパワーアップしていくべく採用を開始しました。

ー今回、マネージャー候補と、セキュリティエンジニアの2つの募集を行っていると思いますが、それぞれどんな仕事をお願いしたいか教えてください。

tamon:

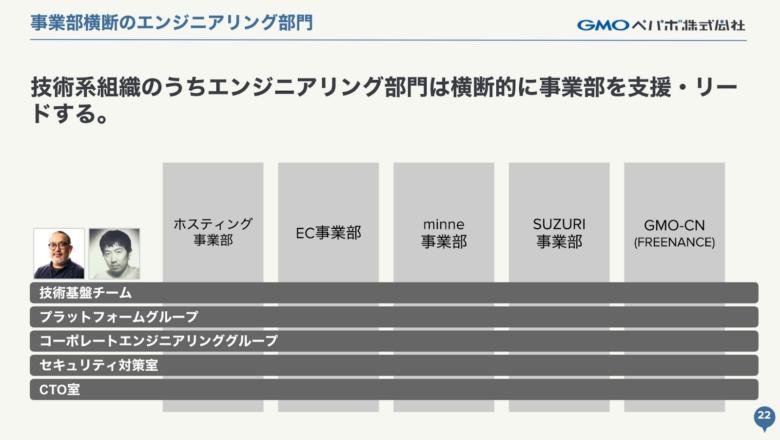

まずペパボでは事業部制とっていて、サービスごとにエンジニアが所属しています。一方、セキュリティ対策室はサービスに所属せず、横断的に事業部を支援・リードしています。

tamon:

現在各サービスでセキュリティ専任の担当がいないため、セキュリティ対策を推進しようと思うと、各事業部の中に入って、事業部のエンジニアと協力しながら進めなくてはなりません。

そのような背景から、マネージャー候補の方においては「サービスのセキュリティ課題を洗い出し、対策の立案・計画をたて、実施を推進できる方」を求めています。取り組む業務と役割については、情報処理安全確保支援士の業務と役割を説明した記載をご覧いただくとイメージしやすいでしょう。

特に「SUZURI」は今急成長しているサービスで、それと同じ速さでセキュリティ対策も必要になっているので、まずはそこの舵取りをしてくださる方を募集します。

基本的には事業部門のエンジニアメンバーに対応を進めてもらいますが、ご自身も手を動かしながらプレイングマネージャーとして活躍されることを期待します。

ーなるほど、ありがとうございます。では、セキュリティエンジニアはいかがでしょうか。

tamon:

セキュリティエンジニアの方には、まず毎日発見される脆弱性のトリアージをお願いしたいです。どのくらいの脅威や影響があり、僕らの提供しているサービスはどう対処しなくてはいけないかを判断するという、一連の流れの対応をしてもらいたいというのがまず1つです。

あと、セキュリティ対策においては「組織」と「人」と「システム」に対して、それぞれ対策をする必要があるのですが、主にシステムに対してのセキュリティ対策を推進してもらいたいです。

セキュリティ対策室が抱える課題とは

ー現状、ぺパボもしくはセキュリティ対策室の課題はありますか。

tamon:

正直セキュリティ対策室のメンバーは室長の僕を含めて3名で、人が少ないがために各事業部の細かいところまで目が届きづらいんですよね。シフトレフトって、ご存知ですか?

ーわからないです。

tamon:

今までのセキュリティ対策は、例えば機能を開発した後に、何か問題が発見されてそれに対して修正を行ったり、何かしら対策をしていました。シフトレフトは、セキュリティの対策自体を、後付けではなくできるだけ設計・開発段階へ前倒しするタイミングで検討・予防をする考え方です。

それをするためには、各事業部が「こんな機能を開発しますよ」といった段階でセキュリティの要素を検討しなくてはいけないです。そうすると人が入ってセキュリティ対策の検討をする必要があるですが、その「人」がどうしても足りてないっていうのが課題です。

ーこの2年、事業部のエンジニアへセキュアコーディングなどのセキュリティに対する学習の機会を、セキュリティ対策室が中心となって推進している印象があったのですが、まだお互い理解や知識が足りていない部分があるのでしょうか。

tamon:

そうですね。コーディングをする上でのベーシックなプラクティスがあって、それに則ってセキュアに作る手法については全員で学び、取り組んでいるのですが、そもそも設計の段階で「この機能を追加するならば、こういうセキュリティ要素についても対策も検討しなくてはいけない」といった意見はセキュリティ対策室のエンジニアが提案し、対策を検討すべきだと思います。

また事業部の中だけだと、「これって当たり前だよね」といった前提知識があった上での検討が行われることもあるため、新たな目で俯瞰してセキュリティ全般を見るためにも、事業部に属さないセキュリティ対策室の視点も大事だなと思っています。

チーム構成や雰囲気、ミーティングの頻度は?

ー現在のチームメンバーの役割分担について教えてください。

tamon:

先日行われたPepabo Tech Conferenceで、3人で3つのCo3(Communication,Completely, Continuous)についての発表をしました。

tamon:

この3つが先ほど話をした「組織」と「人」と「システム」にわりと紐づいていて、組織的なところを僕が担当しています。

具体的には、ペパボの組織としてやらなくてはいけないベースラインやポリシーを決めたり、新しい法律やガイドラインが出てきたときに、会社や各サービスは「対応しなくてはいけないのか・対応出来るのか・すでに出来ているのか」といった検討をしています。

「人」のところでいうと、社内のパートナーにセキュリティの教育をしたり、コミュニケーションを取って、想定外のインシデントに対しての対応力を上げる、またはそれを支援する対策のツールを作るところを @hiboma がやっています。

「システム」のところは、名前の通り技術的なセキュリティの推進で、@mrtc0 が担当しています。

ーチームミーティング等はどのくらいの頻度で行っているんですか。

tamon:

週1回ですね。木曜日に、1時間半程度行っています。

ーどのような内容を話しているのでしょうか。

tamon:

それぞれ中長期的なタスクに取り組んでいるので、それについての進捗等を確認しています。

あとミーティングの中で話しているのは、大小問わずこの1週間で起こったインシデントについて「どういうインシデントだったか」というふりかえりと、今後の対応策について話し合いをしています。

のコピー.jpg)

ー各事業部ともミーティングを行ったりしているのでしょうか。

tamon:

事業部とは、僕とCTOの @kentaro が参加して、セキュリティのキープアップミーティングを月1で行っています。そのミーティングでは各事業部1年を通してのセキュリティ対策の施策の進捗を部長と確認しています。

ペパボのセキュリティ対策室だからこそのメリット、求める人物像

ーペパボのセキュリティ対策室で働くメリットを教えてください。

tamon:

「ご自身の得意な領域を活かして、 セキュリティ対策に従事できる」というのが、ペパボのセキュリティ対策室で働くメリットだと思います。

セキュリティと一口に言っても、すごく分野が広いので、専業・分業化している企業が多いです。

例えば、ペネトレーションテストという、サーバーに侵入を試みるテストを得意として業務としている方や、脆弱性診断といって一定の基準の中でセキュリティが担保されているかを見たりする人や、あとは社内の教育だとか制度を維持する方などですね。

一方ペパボでは、提供しているサービス数も多いので、幅広く関われるのが特徴です。全部をまんべんなく担当するというよりは、いろんな活躍の場があるのでフィットする場所を見つけて力を伸ばせると思っています。

また一緒に働く事になる @hiboma はインフラや低レイヤーの知識が豊富で @mrtc0 はWebアプリケーション全般のセキュリティに関する知識が豊富です。2人とも非常に優秀なので、刺激を受けながら働ける点も魅力だと思います。

ーこんな人に入ってきて欲しいといった、求める人物像を教えてください。

tamon:

スキル面でいうと、僕らの事業にフィットしたセキュリティ対策を考えて、それを作ることができる、もしくは既存のツールと組み合わせて新しい仕組みを作れる人と働きたいです。

世の中にはセキュリティに特化したツールが様々あります。攻撃を擬似的に行って脆弱性があるかどうかを試すツールや、WAFという防御をするためのツール、どちらのツールもエンタープライズ向けの製品だとけっこう使い方が難しかったりするので、それを専門的に扱ってる方もいるのですが、そのツールを使うスペシャリストというよりは、そういったことも知っていながら、ツールの開発ができる方が親和性が高いと思います。

ーなるほど。それはマネージャー候補の方にも必要なスキルなのでしょうか。

tamon:

はい、マネージャー候補の方も「この製品がいいので、これで」というよりは、各事業部を横断したセキュリティ対策を行う上で広い視野が必要だと思います。

ー他には何かありますか。

tamon:

後はやっぱり、コミュニケーション力のある方です。

僕が以前取材を受けた時にも話したのですが、事業や開発現場に寄り添ったセキュリティ対策を提案できる人がいいなと思います。

セキュリティって「これをやったらできる」というフォーマットはあるのですが、スケジュールやリソースの問題で出来ないこともあります。でも「これはやらなきゃダメだ」じゃなくて「やれないなら、こうしませんか」といった、サービスに寄り添った提案ができる方、そういう意味でコミュニケーション力がある方にぜひ来ていただきたいです。

ーすでに既存のセキュリティ対策室のメンバーも「ペパボにあったツールの開発」に力を入れていると思うのですが、具体的なエピソードなどあれば教えてください。

tamon:

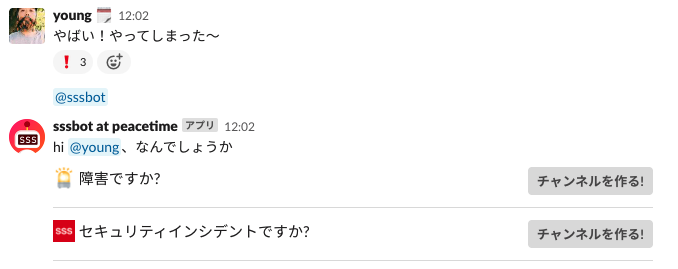

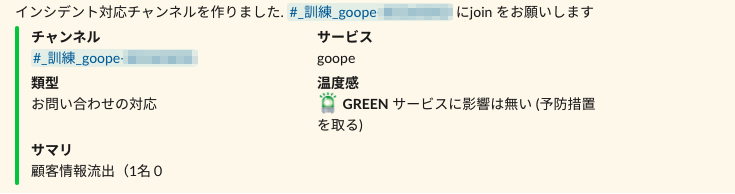

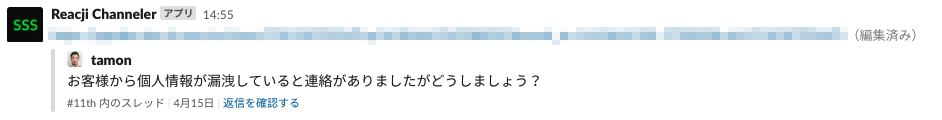

一番は sssbot ですよね。障害が起こった際に 「@sssbot 」と発言すると自動でチャンネルが作られます。事象の共有と関係者の召集、対応マニュアルの表示などインシデント対応の初手がツールで完結します。

年に一度、全てのサービス部門で情報セキュリティインシデントの対応訓練を行っていて、初動では必ずsssbotが利用されます。身近なツールとして認知してもらう、或いはツール自体が形骸化しないようにbotにもある種の人格を持たせるという工夫もあります。人とツールのコミュニケーションをデザインするということにはペパボっぽさがあるように感じます。先日のイベントでも @hiboma から紹介させいていただいたので、気になる方は見てみてください。(Co3で支えるペパボのセキュリティ対策 ~Communication Completely Continuous~ 32p)

tamon:

またSlackの絵文字リアクションで「sss」の絵文字リアクションをするとセキュリティ対策室のメンバーが参加しているチャンネルに通知が飛びます。

インシデントの初期対応として「情報共有」が大切になってくると考え、リアクションで気軽に共有できる仕組みを作りました。このような気軽なアクションによって事故に繋がりそうな小さい芽を早い段階で摘むなど成果が得られました。

tamon:

今取り組んでいる事例としては「Wazuh」という、全サービスを横断してそれぞれのサービスのサーバーの状態を監視できるようなシステムがあります。これはOSSを利用するだけでなく、本体にコントリビュートし、OSSと自分たちが新しく作ってる仕組みとを掛け合わせる取り組みをしています。

これは事業部の方の「こういうことに困っているんだよね」という要望を引き出しながら、実装しています。

セキュリティ対策室の「こうしたらいいんじゃないか」という一方的な提案ではなく「こういうのがあると嬉しい」「これが困っている」というのを、コミュニケーションで引き出して実装していっています。

ーありがとうございます、最後に応募者の方へメッセージお願いします。

tamon:

ペパボのセキュリティ対策室は、いい意味で役割が固定化されていないので、セキュリティエンジニアとして柔軟な働き方ができると思います。

僕も「これをやりなさい」ということは全然なくて、チームメンバー等も「これが今必要だからこういうツールを作るんです」や「これから必要になると思うのでこういう取り組みをするんです」という感じで、どんどん考えながら手を動かしてペパボのセキュリティ対策を進めてくれています。

リアクティブなセキュリティ対策じゃなくて、プロアクティブに自分自身でセキュリティの定義を考えながら進められるところが、面白さに繋がると思うので、そこに面白さを感じる方からの応募をお待ちしています。